事情的起因

4. 4 月 21 日,明尼苏达大学发表官方申明,将会立即终止此项研究,同时针对学校批准此项研究的过程,采取适当的补救措施,防止将来发生类似事件,同时尽快将进一步的调查报告给社区。

https://cse.umn.edu/cs/statement-cse-linux-kernel-research-april-21-2021

各方观点

关于 IRB(Institutional Review board)伦理审查委员(以下内容来自:

https://zhidao.baidu.com/question/363146061580767892)

论文中提到涉及到 IRB 审批的部分

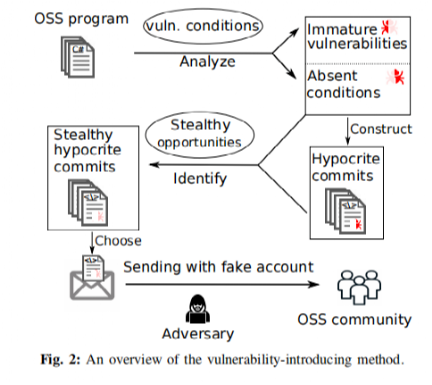

Regarding potential human research concerns. This ex- periment studies issues with the patching process instead of individual behaviors, and we do not collect any personal information. We send the emails to the Linux community and seek their feedback. The experiment is not to blame any maintainers but to reveal issues in the process. The IRB of University of Minnesota reviewed the procedures of the experiment and determined that this is not human research. We obtained a formal IRB-exempt letter.The experiment will not collect any personal data, individual behaviors, or personal opinions. It is limited to studying the patching process OSS communities follow, instead of individ- uals. All of these emails are sent to the communities instead of individuals. We also prevent the linkage to maintainers. In particular, to protect the maintainers from being searched, we use a random email account, and three cases presented

明尼苏达大学的官方针对此事的官方回复如下:

评论 —— 几点启发:

第一点 Linus Law 还有效么

多眼原则对安全漏洞还有效么,著名的 Linus Law 原则提到说,只要有足够多的眼睛,代码的 bug 自然而然的重现,但是现有的机制真的能够保证我们不引入有安全问题的代码吗?我们如何保证,目前看起来这个 case 是有效的,当 Linux 核心代码库的人员在检查这些代码的时候,确实有发现这些提交的代码是无效的,同时引起了社区的注意,但是这个前提是这些代码库的维护人员都是非常专业和资深的人员,但是如果社区比较新,代码检查人员没有那么有经验的话,是否在代码提交之前用自动化的程序扫描一次,或者入库之前扫描一次是个选择么,另外针对故意隐藏的安全缺陷的代码我们有一些好的解决方案可以避免吗?这个值得我们我们去思考。

第二点 科学研究的价值(来自于庄表伟的讨论)

建议去查看所有历史上,已经发生的各次 code review,然后评价这些 code review 的过程,是否确实排查出问题,还是可能已经漏过了问题。然后去证明:仅仅通过人工的检查,是不足以拦截的。如果一个 bug 已经被引入社区,又是花了多少时间,才会被发现,最后被修复的,这些分析过去发生的历史的研究,再加上跨社区的对比,其实能够得到更加有价值的结论,这些是值得我们去研究的方向

第三点 道德的底线,IRB 的价值

做有道德的事情,这个是我们应该遵守的基本的底线

*本文图片来源网络,如有侵权请联系删除!

参考资料

https://www.phoronix.com/scan.php?page=news_item&px=University-Ban-From-Linux-Dev

https://www-users.cs.umn.edu/~kjlu/papers/clarifications-hc.pdf

https://lore.kernel.org/lkml/20210421130105.1226686-1-gregkh@linuxfoundation.org/

https://www.zdnet.com/article/greg-kroah-hartman-bans-university-of-minnesota-from-linux-development-for-deliberately-buggy-patches/

https://www-users.cs.umn.edu/~kjlu/

https://mp.weixin.qq.com/s/1RHpMGc9uCTglfSnXQfZGQ

https://twitter.com/kengiter/with_repliesOpenSourceInsecurity(1).pdf

原文2021年4月28日发表于公众号「开源社」,作者:王永雷